Precaución al recibir facturas por correo electrónico

Precaución al recibir facturas por correo electrónico Es normal que las empresas reciban facturas por correo electrónico. Y en muchos casos puede parecer un correo legítimo, pero en realidad, se ha enmascarado la dirección de envío usando alguna dirección familiar o conocida para abrir el archivo adjunto sin sospechar que se iniciará la actividad [...]

Conmutador en la Nube

Conmutador en la Nube Cloud PBX es un conmutador telefónico virtual que se hospeda en la Nube. Así como en otros Servicios Cloud, sólo es necesario el uso de Internet para hacer uso de esta solución. Principales ventajas: Brinda un sistema telefónico avanzado pero sin la compra de equipo. Elimina gastos adicionales por mantenimiento [...]

Reducir costos de TI

Reducir costos de TI La necesidad de orientar el presupuesto de TI hacia oportunidades futuras es una de las principales razones por las que los CIO están revisando sus carteras de TI. También son temas prioritarios la incertidumbre económica, el aumento de la competencia, las preocupaciones sobre la sostenibilidad, las expectativas de los accionistas [...]

¿Qué es un proveedor de servicios gestionados?

¿Qué es un proveedor de servicios gestionados? Un proveedor de servicios gestionados (MSP) es un subcontratista dedicado a gestionar o prestar a distancia servicios de TI. Servicios como gestión de redes, aplicaciones, infraestructuras o seguridad, asumiendo la responsabilidad por ello y determinando proactivamente las tecnologías y servicios que son necesarios. Los servicios prestados por [...]

¿Qué es VoIP, Telefonía IP, IP-PBX y PBX en la Nube?

¿Qué es VoIP, Telefonía IP, IP-PBX y PBX en la Nube? VoIP (Voz sobre Protocolo de Internet) Es la tecnología y normas que permiten realizar llamadas telefónicas a través de una red de datos. Telefonía IP Es un servicio que se ofrece como reemplazo para la telefonía tradicional, es decir, el servicio que normalmente [...]

Antecedentes de la Nube

Antecedentes de la Nube El concepto básico de Cómputo en la Nube (Cloud Computing) se le atribuye a John McCarthy, también responsable de introducir el término “Inteligencia Artificial”. En 1961 fue el primero en sugerir que la tecnología de tiempo compartido (Time-Sharing) de las computadoras podría conducir a un futuro donde el poder del [...]

Servidores Cloud vs En Sitio

Servidores Cloud vs En Sitio. Ventajas Servidores Cloud. Escalabilidad, agregar o quitar recursos en pocos minutos. Rápido aprovisionamiento, se puede disponer de un servidor en muy poco tiempo. Sin grandes inversiones, traslade Costos de Inversión a Costos de Operación. Pagar por lo que se usa, evite pagos extra por recursos que no necesita, tampoco refacciones, ni mantenimiento. Seguridad y redundancia, el [...]

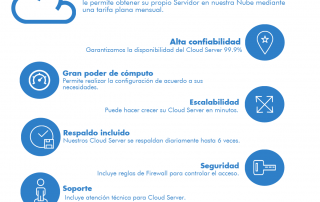

Cloud Server Adaptix Networks

Cloud Server Adaptix Networks Ventajas de Cloud Server Adaptix, Cloud Server le permite obtener su propio Servidor en nuestra Nube mediante una tarifa plana mensual desde $750 MNX y con grandes ventajas. Cloud Server le permite obtener su propio Servidor en nuestra Nube mediante una tarifa plana mensual. Alta confiabilidad, garantizamos la disponibilidad del Cloud Server 99.9% [...]

Puerta de enlace

Puerta de enlace La puerta de enlace es el dispositivo de una red informática que sirve para permitir el acceso a otra red. Es decir, sirve de enlace entre dos redes con protocolos y arquitecturas diferentes. Su propósito fundamental es traducir la información del protocolo utilizado en una red, al protocolo de la red [...]

Máscara de red

Máscara de red Combinación de bits para delimitar una red de computadoras. Se trata de 32 bits separados en 4 octetos, cuya función es indicar a los dispositivos la parte en la dirección IP que identifica a la red y la parte que identifica un host específico dentro de esa red. La máscara de [...]