¿Qué es una copia de seguridad inmutable?

Una copia de seguridad inmutable es una copia que no puede ser modificada o borrada (ni siquiera por los administradores, las aplicaciones o sistemas que la han creado) durante el periodo de tiempo estipulado. Esto es especialmente útil cuando se necesita recuperar datos que se han dañado o perdido. Por ello, se debe garantizar que la copia de seguridad inmutable se mantenga a salvo de desastres o ataques, y que se pueda recuperar rápidamente siempre que sea necesario.

Aunque este tipo de copias de seguridad son especialmente útiles en entornos médicos, bancos, asesorías, abogacías o cualquiera que almacene información de facturación, actualmente todas las empresas generan datos que nunca se deberían alterar.

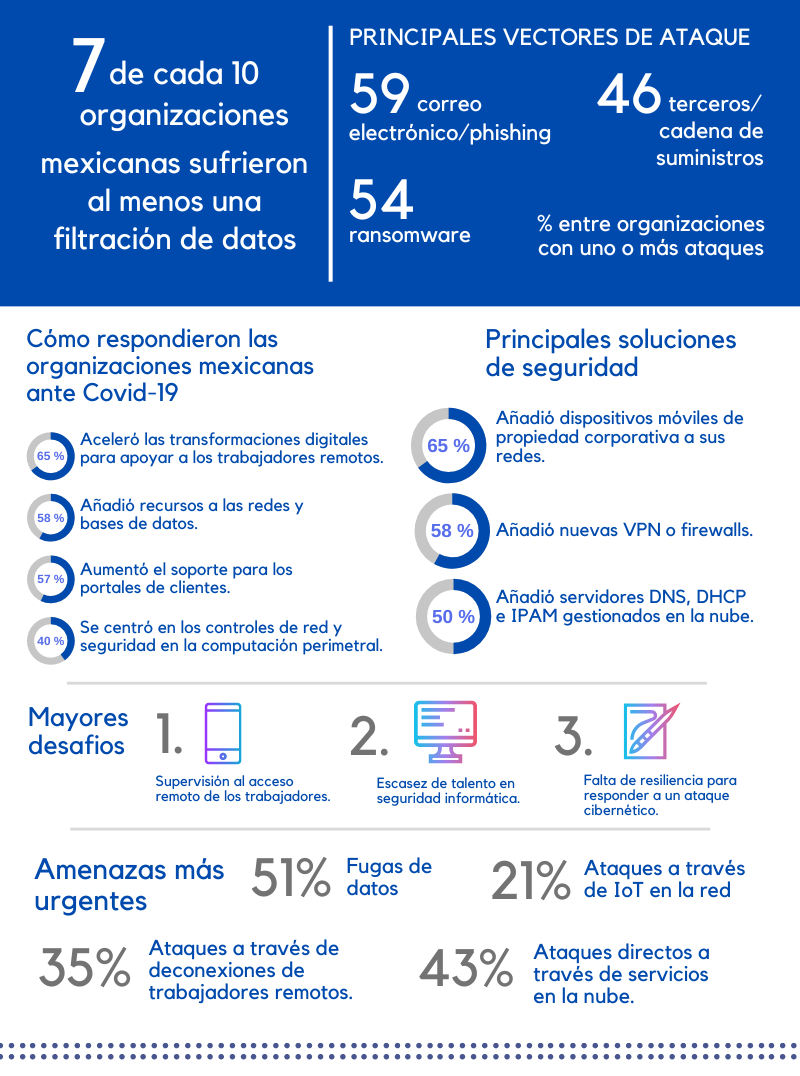

En un ataque de ransomware, un atacante cifra los datos o sistemas para posteriormente exigir un rescate. Los atacantes también saben cómo dañar, cifrar o borrar las copias de seguridad para que la empresa atacada sea aún más proclive a pagar un rescate por los datos secuestrados. Sin embargo, si los datos de la copia de seguridad no pueden cifrarse, el ataque de ransomware resulta menos amenazador.

Ninguna defensa, ni siquiera la inmutabilidad, es 100% efectiva, pero esta última puede cerrar el paso a la mayoría de ataques de ransomware, así como a otros tipos de ataques.

Las copias de seguridad inmutables pueden ser una verdadera ventaja al cumplir normativas que estipulan contar con varias copias de los datos. El cumplimiento de estas normativas representa un gran ahorro para las organizaciones, ya que les evita sanciones e impide que su reputación se vea afectada en caso de que el ciberataque se haga público.