¿Qué es la ciberseguridad y para qué sirve?

¿Qué es la ciberseguridad y para qué sirve?

Vivimos en un mundo digital en el que las empresas dependen cada vez más de la tecnología para operar. En consecuencia, las compañías se han vuelto más vulnerables a las ciberamenazas, haciendo que la ciberseguridad sea una prioridad crítica.

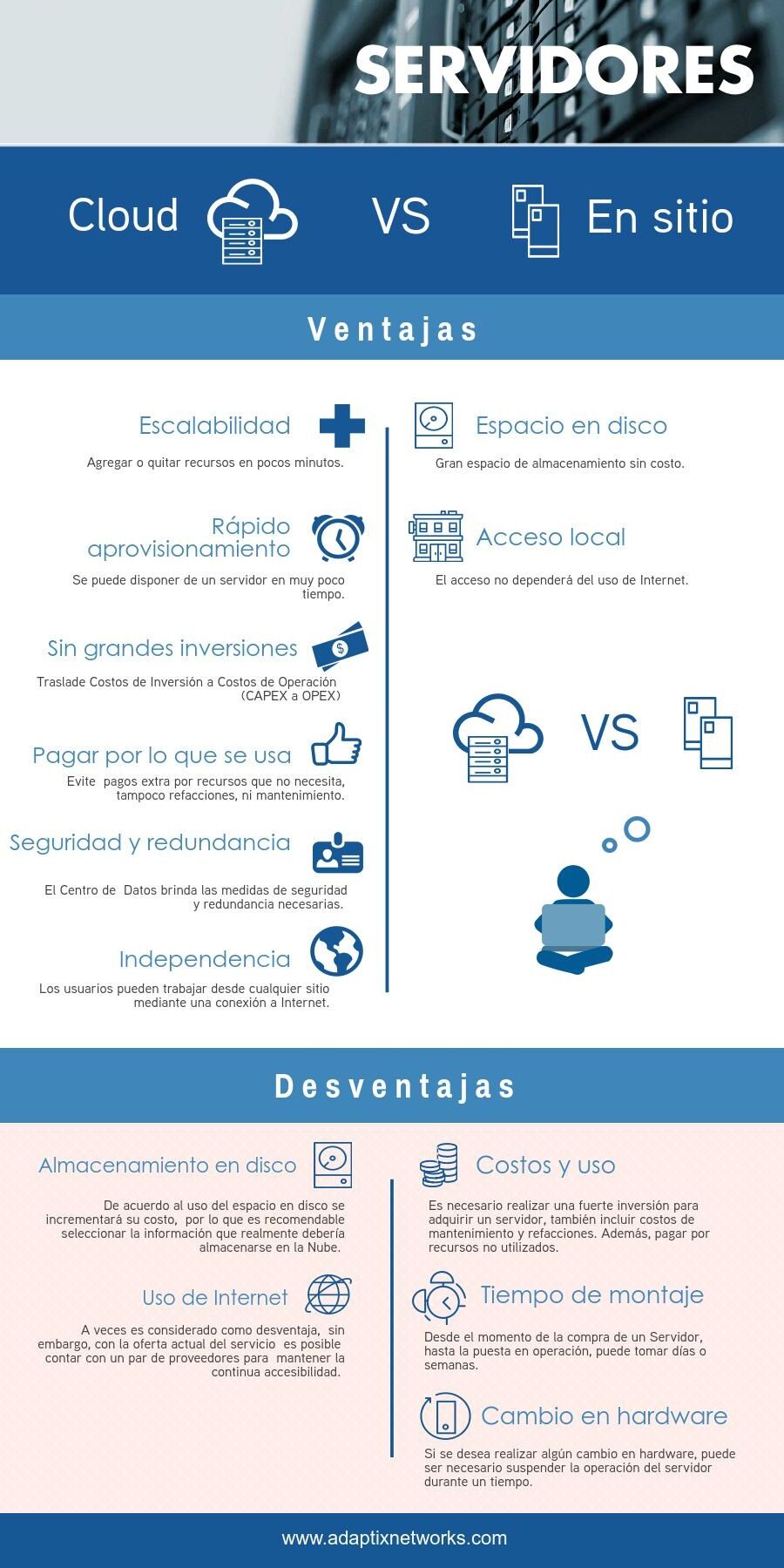

Es decir, si bien la adopción de nuevas tecnologías brinda ventajas como la eficiencia y la escalabilidad, también expone a las organizaciones a riesgos.

Entonces, ¿qué es la ciberseguridad y por qué es esencial para la empresa?

¿Qué es la ciberseguridad?

La ciberseguridad es el conjunto de prácticas, tecnologías y medidas diseñadas para proteger los sistemas informáticos, redes y datos de los ataques maliciosos, accesos no autorizados o daños.

Su objetivo principal es salvaguardar la confidencialidad, integridad y disponibilidad de la información, asegurando que las empresas puedan operar de manera segura y sin interrupciones.

Dentro de este campo, se implementan varias soluciones, entre ellas: firewalls, antivirus, cifrado de datos, y copias de seguridad que protegen tanto la infraestructura de TI como la información confidencial de las empresas.

¿Por qué la ciberseguridad es esencial para las empresas?

Las empresas de todos los tamaños están expuestas a una amplia gama de amenazas cibernéticas que no sólo comprometen la seguridad de la información. También afectan la reputación y la viabilidad financiera de las organizaciones.

Algunas de las amenazas más comunes incluyen:

- Ransomware: un tipo de ataque que cifra los datos y pide un rescate para liberarlos.

- Phishing: tácticas de engaño que buscan robar información sensible como contraseñas y datos bancarios.

- Ataques DDoS (Denegación de servicio distribuido): intentos de saturar los servidores y dejar fuera de línea a los sistemas.

Sin una estrategia adecuada de ciberseguridad, las empresas corren el riesgo no sólo de sufrir pérdidas financieras, sino de dañar su imagen y perder la confianza de clientes y usuarios.

La seguridad digital no es sólo una opción, es una necesidad estratégica.

Beneficios de implementar una buena ciberseguridad

La ciberseguridad ofrece múltiples ventajas más allá de la protección básica. Asegura la integridad de la información, reduce riesgos y costos, y permite cumplir con regulaciones importantes.

Además, las soluciones avanzadas ayudan a proteger las transacciones y mejorar la confianza de los usuarios.

A continuación, te presentamos algunos de los beneficios clave de contar con una estrategia de ciberseguridad efectiva:

1. Protección integral de la información

La ciberseguridad protege todos los aspectos de la infraestructura de TI, desde los sistemas hasta los datos más sensibles.

Las empresas pueden asegurar que sus datos estén a salvo de accesos no autorizados y ataques maliciosos con herramientas como los firewalls de Fortinet y la protección contra ransomware.

2. Cumplimiento normativo

Muchas industrias, como la salud, finanzas y educación, requieren cumplir con regulaciones como el GDPR o la ISO 27001 para proteger los datos de los usuarios.

Una estrategia de ciberseguridad efectiva ayuda a las empresas a cumplir con estas normativas y evitar posibles sanciones.

3. Reducción de riesgos y costos

La prevención es siempre más rentable que la reparación. Al implementar medidas de seguridad robustas, como copias de seguridad en la nube y cifrado de datos, las empresas pueden prevenir ataques costosos y la pérdida de datos valiosos.

4. Protección de transacciones web

En Adaptix Networks protegemos las transacciones y la comunicación con los usuarios a través de los certificados SSL.

Estos certificados garantizan que los datos enviados a través de Internet estén cifrados y sean inaccesibles a los atacantes. Lo que mejora la seguridad de las transacciones y aumenta la confianza de los usuarios.

¿Cómo implementar ciberseguridad en tu empresa?

Implementar una estrategia de ciberseguridad no tiene que ser un proceso complicado. Aquí te damos algunos pasos clave:

1. Evalúa tus activos y riesgos

Haz un inventario de tus sistemas críticos, datos y aplicaciones para identificar qué debe protegerse con más urgencia. Al hacerlo, puedes priorizar las soluciones de seguridad que mejor se adapten a tus necesidades.

2. Establece políticas de seguridad claras

Define reglas claras sobre el acceso a tus sistemas, tanto internos como externos. Utiliza firewalls para monitorear y controlar el tráfico de red, y asegúrate de que todos los dispositivos tengan medidas de seguridad adecuadas.

3. Integra herramientas de ciberseguridad

Aprovecha tecnologías como VPN, NAKIVO Backup & Replication y cifrado de datos para proteger la información en tránsito y en reposo. Las copias de seguridad en la nube son esenciales para asegurar que los datos puedan ser restaurados rápidamente en caso de pérdida o ataque.

4. Capacita a tus empleados

La seguridad digital es responsabilidad de todos. Es importante entrenar a tu equipo sobre las amenazas más comunes, como el phishing. Y promover prácticas de protección en el día a día, como el uso de contraseñas fuertes y la verificación de correos electrónicos sospechosos.

Fortalece la ciberseguridad de tu empresa con las soluciones de Adaptix Networks

Implementar una estrategia de ciberseguridad es crucial para la protección de tu empresa. Al integrar firewalls avanzados, respaldo de datos confiable y certificados SSL para asegurar las transacciones web, tu infraestructura digital estará protegida ante amenazas cada vez más sofisticadas.

Si estás buscando una solución de ciberseguridad robusta y confiable, desde Adaptix Networks ofrecemos una gama de servicios diseñados para proteger todos los aspectos de tu negocio.

Desde la protección contra ransomware hasta herramientas para la recuperación ante desastres, nuestras soluciones están adaptadas para satisfacer las necesidades de empresas de todos los tamaños.

Te invitamos a conocer más sobre cómo podemos ayudar a fortalecer la seguridad digital de tu empresa. Explora nuestros servicios y soluciones en nuestro blog o directamente, poniéndote en contacto con nosotros.