Firewall en centros educativos

Firewall en centros educativos

Los centros educativos manejan una configuración de red que permite el servicio tanto de manera privada (profesores, colaboradores) como pública (alumnos, aulas).

Por lo que deben afrontar los peligros a los que está expuesta la red de una compañía típica, pero con soporte para una red de acceso general.

Debido a ello, es imprescindible contar con un Firewall que proporcione seguridad perimetral y control de la red. Para saber en todo momento lo que está pasando y poder actuar lo antes posible, en caso de que se detecte algún incidente.

Sin importar cómo se plantee la infraestructura de red, es necesario atender una serie de puntos:

- Segmentación de red en función del uso. No es lo mismo el peligro potencial que supone un equipo infectado con malware si se trata de un alumno, que si es el equipo de un profesor. Es necesario aislar estas redes, controlar el tráfico y acceso entre ellas, restringiéndolo en la medida de lo posible.

- Segmentación de accesos por tipos de usuario. Cada usuario de la red debe tener un login válido que le permita identificarse y los distintos roles, deben asignarse a los distintos tipos de acceso. Las necesidades de los profesores por lo general, no son las mismas que las del equipo de dirección y estos a su vez, son diferentes a las de otros usuarios.

- Acceso a redes inalámbricas y entornos abiertos. Es un punto especialmente crítico a la hora de diseñar la seguridad de un centro educativo. Los alumnos generalmente acceden con dispositivos propios y configuraciones muy heterogéneas que pueden tener aplicaciones peligrosas, establecer conexiones no permitidas y un largo etc. Supongamos que el portátil de un alumno está infectado con malware y que intentará propagarse entre los demás miembros de la red a la que está conectado. Será importante identificar el equipo que causa los problemas, permitirle sólo lo estrictamente necesario y además, proteger al resto de miembros de la red. Es igualmente importante vigilar que en la red no aparezcan puntos de acceso no autorizados. Por ejemplo, soy un usuario con acceso a la red y hago que mi portátil se convierta en un punto de acceso inalámbrico. Otros usuarios se pueden conectar a mi red inalámbrica y así acceder a Internet con mis privilegios. Por otro lado, también puedo crear un punto de acceso malintencionado con el mismo nombre que el de la escuela para espiar las comunicaciones de los usuarios que accedan. Es primordial vigilar este tipo de amenazas para prevenir que se puedan dar situaciones más graves.

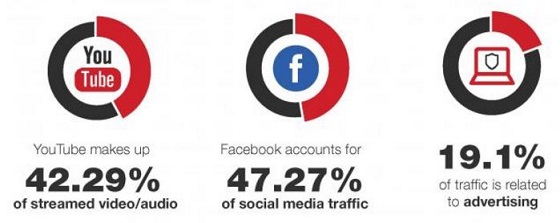

- Control de ancho de banda, políticas de QoS o calidad de servicio. Se hacen imprescindibles en estos entornos. El ancho de banda disponible para la conexión a Internet ha aumentado en gran medida en estos últimos años. Sin embargo, se trata de un recurso limitado y que se comparte por todos los miembros de la red. Generalmente se establece una prioridad en función de las necesidades de cada rol. No es admisible que un miembro de la dirección no pueda trabajar porque los alumnos estén viendo videos online y saturando la red. Es importante contar además con líneas que permitan realizar balanceos de carga y enrutamiento del tráfico en función de las distintas necesidades. Es común que los centros educativos cuenten además con líneas de acceso a recursos propios de la enseñanza. El tráfico hacia y desde estos recursos debe ser correctamente gestionado y priorizado.

- Acceso remoto desde otras ubicaciones: investigadores, profesores y otros colaboradores necesitan acceder a distintos recursos. Esto no debe comprometer la seguridad de la red. Es necesario crear accesos mediante túneles VPN y limitar el acceso y el alcance de estas conexiones.

- Filtrado web en función de su contenido. Es prioritario en los centros educativos restringir el acceso a contenido pornográfico, ofensivo, extremista o que pueda incurrir en acciones delictivas. No únicamente desde un punto de vista ético para velar por los intereses de los alumnos, sino porque se pueden incurrir en distintos delitos en caso de no hacerlo.

- Bloqueo de aplicaciones sospechosas. No basta con restringir el tráfico a aquellas aplicaciones que consideramos legítimas si se permite el acceso a los puertos 80 y 443 (navegación web), se abre un abanico casi infinito de aplicaciones que corren sobre sistemas web. Es necesario contar con un firewall que permita identificar las aplicaciones que se ejecutan (firewall de capa 7). De esta forma, podremos abrir la navegación y permitir por ejemplo, el acceso a facebook pero denegar el acceso a su aplicación de chat.

Al establecer la seguridad en una red de un entorno educativo se debe ser consciente de las posibles amenazas por lo que se vuelve importante contar con dispositivos para el control de la red, que permitan realizar auditorias de forma continua para ver que está sucediendo en cada momento y como se pueden optimizar los recursos disponibles.

Desea mejorar la seguridad de su centro educativo pero ¿no sabe por dónde empezar? Le invitamos a ponerse en contacto con nosotros para proveerle más información al respecto. Así como los casos de éxito alcanzados con nuestros clientes.