Uno de los métodos más utilizados por los ciberatacantes es el envío de correo electrónico malicioso, por ello no es extraño que actualmente también hagan uso de las técnicas de email marketing. Dichas técnicas les permite medir el resultado de sus campañas y poder optimizarlas con el tiempo al estudiar los perfiles, hábitos, necesidades y patrones de sus víctimas.

Como lo indica una publicación reciente en el sitio IT Connect, los métodos para rastrear un ataque durante su distribución son muy simples. Usualmente, los cibercriminales crean o usan herramientas de uso libre para modificar las URL adjuntas a cada email, agregando un parámetro adicional. Dependiendo del nivel de sofisticación del ataque, este puede ser el email original, una codificación de este o incluso un token diseñado para la URL.

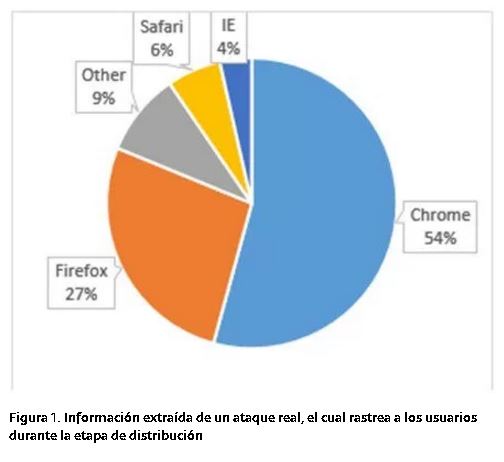

Estas herramientas de rastreo no siempre son implementadas, pero cuando los atacantes las utilizan pueden obtener una mejor perspectiva de sus potenciales víctimas. Así los criminales pueden estudiar sus perfiles, hábitos, necesidades y patrones para encontrar la mejor manera de expandir la amenaza. El método de rastreo resulta útil para determinar información como las direcciones de correo electrónico que recibieron el mensaje y accedieron al contenido malicioso, el navegador utilizado para ello, el número de clics hechos por el usuario, la ubicación de la víctima, etc. Usando todos estos datos, un atacante puede mejorar su estrategia con miras a lograr cada vez campañas más exitosas.

La imagen muestra una gráfica con la información recibida del análisis de un ataque en Brasil, en el cual los atacantes obtuvieron información de los usuarios. Se puede observar que los datos extraídos permiten a los cibercriminales determinar fácilmente el uso de los navegadores de los usuarios, de manera que puedan priorizarlos para explotar sus vulnerabilidades.

Algunas recomendaciones ante este tipo de ataques:

- No confiar en remitentes desconocidos.

- En caso de encontrar algo sospechoso en el correo electrónico (direcciones mal escritas, mensajes genéricos o información que no concuerde con su perfil), lo mejor será verificar su origen.

- La próxima vez que acceda a un enlace dentro de un email sospechoso, sea consciente de que puede estar entregando información a los criminales.

- Contar con antivirus para revisar cualquier archivo que se reciba.

- Nunca aceptar la ejecución de programas que uno mismo no haya iniciado.

- Implementar técnicas de validación de dominios de email que proteja a los usuarios contra la suplantación de compañías. Esto también le permitirá mejorar la reputación de su dominio de email.